Un hash è un elemento chiave della tecnologia blockchain e ha un'ampia utilità. È il risultato di una funzione hash, che è un'operazione crittografica che genera identificatori univoci e irripetibili da informazioni date.

El nome di hash serve per identificare a funzione crittografica molto importante nel mondo dei computer. Queste funzioni hanno principalmente lo scopo di codificare i dati per formare una singola stringa di caratteri. Tutto questo indipendentemente dalla quantità di dati inizialmente inseriti nella funzione. Queste funzioni servono a garantire l'autenticità dei dati, archiviare in modo sicuro le password e firmare documenti elettronici.

Le funzioni hash sono ampiamente utilizzate nella tecnologia blockchain per aggiungere loro sicurezza. Bitcoin è un chiaro esempio di come gli hash possono essere utilizzati per rendere possibile la tecnologia delle criptovalute. criptovalute.

Storia delle funzioni hash

L'apparizione de bla prima funzione hash risale all'anno XNUMX. Allora Wesley peterson creò la funzione Cyclic Redundancy Check (Controllo di ridondanza ciclico). È stato creata per verificare quanto fossero corretti i dati trasmessi nelle reti (come Internet) e nei sistemi di archiviazione digitale. Facile da implementare e molto veloce, è stata accettata ed è oggi uno standard del settore. Con l'evoluzione dell'informatica e dei computer, questi sistemi sono diventati sempre più specializzati.

Questo ha permesso di creare nuove e migliori funzioni hash, tra le quali si possono evidenziare le seguenti:

- MD2: è uno delle prime funzioni hash crittografiche. Creato da Ronald rivest, nell' anno 1989. Con un alto livello di efficienza e sicurezza per l'epoca, era fondamentale nella sicurezza di Internet. La sua conseguente evoluzione ha portato alla creazione della funzione hash MD5, tuttora utilizzata in settori in cui la sicurezza non ha la priorità assoluta.

- MATURAZIONE: è una funzione hash crittografica creata dal progetto europeo RIPE nell'anno 1992. La sua funzione principale era quella di sostituire lo standard del momento, la funzione hash MD4. Allo stato attuale è ancora considerata molto sicura, soprattutto nelle sue versioni RIPE®-160, RIPE®-256 y RIPEMD-320.

- SHA: lo standard attuale per gli hash crittografici. Creato da NSA en 1993, nell'ambito del suo progetto interno di autenticazione dei documenti elettronici. SHA e le sue derivate sono considerate le funzioni hash più sicure fino ad oggi. È di particolare interesse, SHA-256 dato che è fondamentale nella tecnologia che ha reso possibile Bitcoin.

Come funzionano le funzioni hash?

Le funzioni hash funzionano grazie a una serie di complessi processi matematici e logici. Questi processi vengono trasferiti al software del computer per poterli utilizzare dal computer stesso. Da lì, possiamo prendere qualsiasi serie di dati, inserirla nella funzione ed elaborarla. Con esso si cerca di ottenere una stringa di caratteri di lunghezza fissa e univoca per i dati inseriti, rendendo praticamente impossibile l'esecuzione del processo inverso. Cioè, è praticamente impossibile ottenere i dati originali da un hash già formato. Questo perché il processo di creazione dell'hash è un processo unidirezionale.

Un esempio semplice e quotidiano di questo processo sarebbe la realizzazione di una torta. Ciascuno degli ingredienti nella torta sarebbe l'equivalente dell'inserimento dei dati. Il processo di preparazione e cottura della torta sarebbe il processo di codifica di detti dati (ingredienti) mediante la funzione. Alla fine otteniamo un dolce dalle caratteristiche uniche e irripetibili date dai suoi ingredienti. Mentre il procedimento inverso (riportare la torta allo stato di ingredienti iniziali), è praticamente impossibile da eseguire.

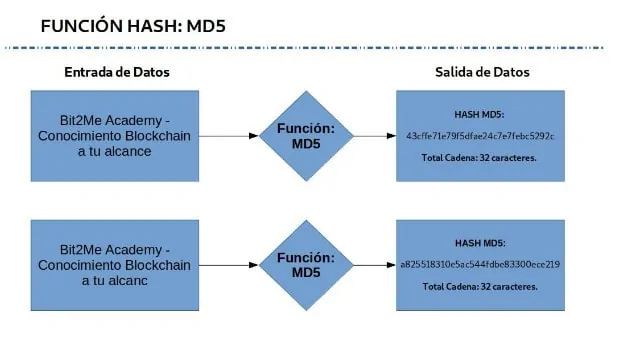

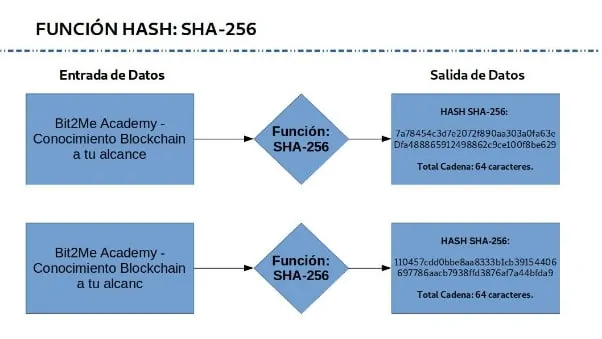

Un esempio visivo del processo può essere mostrato utilizzando le funzioni MD5 e SHA-256, in due diversi casi d'uso.

Una spiegazione più approfondita

Osservando entrambi i casi d'uso possiamo notare quanto segue:

La prima immissione di dati risulta in un hash univoco, per i casi di MDXNUMX e SHA-XNUMX. Risultati adeguati alla realtà di ciascuna di queste funzioni. Nella seconda voce è stata apportata una piccola modifica al testo. Sebbene questo sia minimo, ha completamente alterato il risultato degli hash per MDXNUMX e SHA-XNUMX.

Ciò dimostra che gli hash saranno comunque unici, permettendoci di essere sicuri che nessun malintenzionato sarà in grado di forzare facilmente gli hash. Sebbene raggiungere questo obiettivo non sia impossibile, un hacker potrebbe impiegare centinaia di anni a elaborare i dati per raggiungere il proprio obiettivo.

Sono queste due osservazioni che ci danno la sicurezza di utilizzare questo metodo in diverse aree sensibili. Certificati digitali, firme univoche di documenti sensibili o segreti, identificazione digitale e memorizzazione delle chiavi sono alcuni casi d'uso. Ma non finisce qui, poiché la flessibilità e la sicurezza di questa tecnologia la rendono ideale in molte aree.

Caratteristiche delle funzioni hash

Tra le principali caratteristiche delle funzioni hash si possono citare le seguenti:

- Sono facili da calcolare. Gli algoritmi hash sono molto efficienti e non richiedono una grande potenza di calcolo per essere eseguiti.

- È comprimibile , ciò significa che, indipendentemente dalla dimensione dell'input di dati, il risultato sarà sempre una stringa di lunghezza fissa. Nel caso di SHA-256, la stringa sarà lunga 64 caratteri.

- Operazione a valanga. : qualsiasi lieve modifica nell'immissione dei dati risulta in un hash diverso rispetto all'immissione dei dati originale.

- Resistenza debole e forte a collisioni. Si riferisce al fatto che è impossibile calcolare un hash che consenta di trovarne un altro uguale. Meglio noto come controimmagine y seconda preimmagine , è il concetto di base della sicurezza degli hash.

- Sono irreversibili. Non è praticamente possibile prendere un hash e ottenere i dati che lo hanno generato. Questo è uno dei principi che rende gli hash sicuri.

Livello di sicurezza delle funzioni hash

Le attuali funzioni hash hanno un alto livello di sicurezza, anche se questo non significa che siano infallibili. Ne è un buon esempio la funzione hash MD5. In linea di principio, le sue caratteristiche promettevano una sicurezza molto elevata. Il suo utilizzo si è diffuso su Internet a causa della necessità di un sistema di hashing per mantenerne la sicurezza. Ma nel 1996, si riuscì a rompere la sicurezza della funzione . Questo lo ha reso obsoleto e si è consigliato di abbandonarne l'uso.

D'altra parte funziona come RIPEMD-XNUMX e SHA-XNUMX, che sono così complesse che la tua sicurezza è comunque garantita. Per esempio, per SHA-XNUMX si stima che violare la sua sicurezza richiederebbe, con gli attuali supercomputer, migliaia di anni.Lo stesso vale nel caso di RIPEMD-XNUMXe delle sue conseguenti evoluzioni. Questo significa che entrambe le funzioni forniscono comunque un elevato livello di sicurezza e possono essere utilizzate senza problemi.

Il fatto che queste funzioni siano molto sicure, non significa che altre opzioni non vengano studiate e sviluppate. Questa continua evoluzione ci dice che avremo sempre a disposizione strumenti sicuri da utilizzare in qualsiasi caso.

Inizia su Bit2Me ed entra nel mondo delle criptovalute con un vantaggio. Iscriviti facilmente e ricevi 5€ GRATIS sul tuo primo acquisto con questo link. Non aspettare oltre e unisciti alla rivoluzione crittografica! Registrazione

Funzioni hash nel mondo Blockchain

Poiché sono veloci, efficienti, computazionalmente economiche e uniche, le funzioni hash sono ampiamente utilizzate nella tecnologia blockchain. Quando Satoshi Nakamoto pubblicò il suo whitepaper de Bitcoin, ha spiegato perché e come ha utilizzato SHA-256 e RIPEMD-160 in Bitcoin. Da allora, la tecnologia blockchain si è evoluta molto, ma le basi sono rimaste le stesse. Fare uso di crittografia forte e hash per rendere la tecnologia molto sicura, privata e persino anonima.

Fra tutti gli usi delle funzioni hash in blockchain, possono essere evidenziati:

Creazione dell'indirizzo (Address Wallet)

Gli indirizzi dei portafogli di criptovaluta sono una rappresentazione sicura delle chiavi pubbliche del portafoglio. Le chiavi pubbliche, di solito sono molto lunghi e complessi. È per questo motivo che le blockchain utilizzano funzioni hash per ricavare un indirizzo più breve. Questo processo viene utilizzato molte volte per abbreviare l'indirizzo e aggiungere un ulteriore livello di sicurezza.

In Bitcoin, il processo di creazione di un indirizzo di portafoglio utilizza le funzioni hash RIPEMD-XNUMX e SHA-XNUMX. Entrambe servono per migliorare la sicurezza del processo e renderli unici e irripetibili.

Processo di mining

Il processo di mining, è un'altra fase importante della tecnologia blockchain in cui vengono utilizzate le funzioni hash. In Bitcoin, il mining fa un uso massiccio dell'hashing SHA-256 in forma distribuita su ciascuno dei suoi nodi. I minatori sono responsabili del calcolo di milioni di hash per creare nuovi blocchi Bitcoin. Il processo viene utilizzato anche per verificare le transazioni effettuate sulla rete.

Anche se il processo di calcolo degli hash è molto veloce, il suo uso intensivo rende il processo notevolmente difficile. Questo porta i miner ad utilizzare un'elevata potenza di calcolo per risolvere i puzzle di Bitcoin. Risolvendoli, i minatori vengono ricompensati con 6,25 BTC per blocco (fino al 2024). Questo incentivo economico è ciò che mantiene il funzionamento e la sicurezza dell'intera rete Bitcoin.

Smart Contract

Questa è un'altra area in cui le funzioni di hashing vengono utilizzate molto. Blockchain come Bitcoin, Ethereum, NEO o TRON utilizza smart contract per migliorare diverse applicazioni. Queste applicazioni sono gestite da un contratto pubblico tra le parti. Tuttavia, molti di questi dati sono molto sensibili, o sono semplicemente troppe informazioni da archiviare su una blockchain. Quindi il modo migliore per risolvere questi scenari è attraverso le funzioni hash. In questo modo, l'intero contratto è pubblico ma le informazioni collegate o che si desidera mantenere private non vengono pubblicate. Questi dati possono includere nomi, indirizzi, indirizzi del portafoglio, dati di partecipanti di terze parti; vale a dire; informazioni privilegiate e solo d'interesse tra le parti.

Anche gli hash vengono utilizzati per i fare una nuova versione dei contratti. Vale a dire, uno smart contract ha un hash unico dettato da ciò che dice il contratto. Se il contratto viene modificato, il vecchio contratto viene chiuso e ne viene generato uno nuovo con un nuovo hash. In questo modo l'hash determina il contratto corretto da utilizzare all'interno dell'applicazione decentralizzata, facilitandone il controllo. Un altro uso degli hash nei contratti intelligenti è segnarne la validità e l'autenticità. Un esempio potrebbe essere: un contratto stipulato per la vendita di una casa con un pagamento effettuato in criptovaluta. L'esecuzione del contratto e il suo hash saranno testimoni inalterabili della vendita effettuata tra le parti.

Clicca qui per aprire GRATUITAMENTE e in tutta sicurezza il tuo conto utente in spagnolo e ricevere un regalo di 5€.

Autore

Autore