Bit2Me Academy informa:

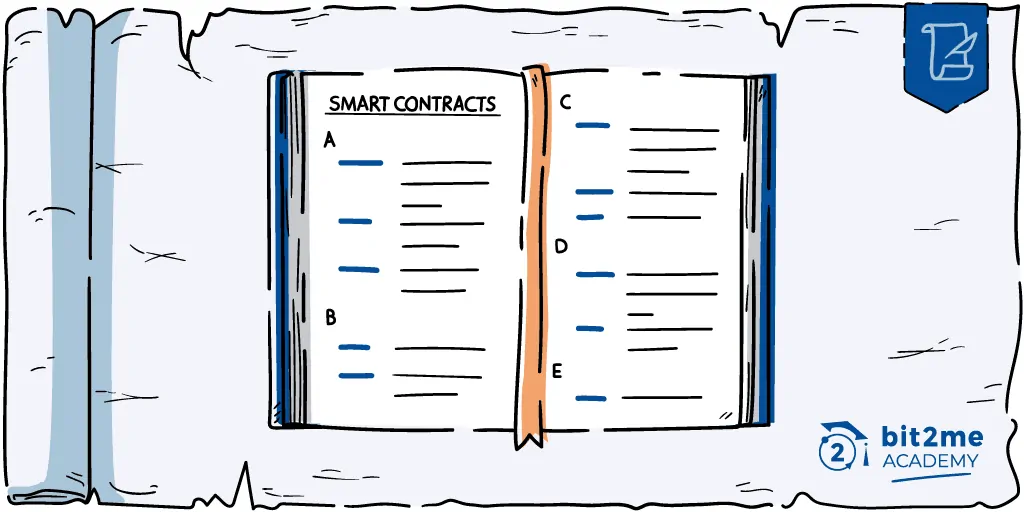

El presente texto pretende ser una traducción lo más fiel posible al post original titulado 'Glosario de Smart Contracts'. Un documento donde Nick Szabo, padre de la idea de los Smart Contracts, pretende realizar una síntesis de todos los elementos y partes que conforman un contrato inteligente. Con este glosario de smart contracts, Nick Szabo buscaba dejar muy en claro las piezas importantes de la que sería una de las mayores creaciones dentro de la tecnología blockchain.

Dicho glosario data de 1995, su idea de los smart contracts empieza a ser implementada en Bitcoin. Posteriormente ha llegado a ser un término muy importante dentro del mundo de las criptomonedas. Esta 'simples líneas de código que se autoejecutan' han conseguido gran relevancia, sobre todo con la aparición de la red Ethereum, que utiliza estas funciones para crear exchanges descentralizados, tokens y un gran número de elementos.

Glosario original de Nick Szabo

Agente

Una persona u organización, normalmente representada por un nombre o un apellido verdadero. También un programa controlado por una computadora y actuando en nombre de un agente. De manera más general, una combinación de un 'nym' con un patrón de comportamiento persistente. Sobre el cual se puede basar una reputación. Nótese que esto difiere de las definiciones legales y comerciales de 'agente'. Sin embargo, se corresponde más estrechamente con los usos económicos e informáticos del término.

Contrato

Un conjunto de acuerdos o promesas entre agentes.

Partes (también conocidos como Directores)

Agentes que han aceptado el contrato en cuestión.

Terceros

Agentes que no han aceptado el contrato en cuestión.

Desempeño

Cumplir con las promesas especificadas en un contrato.

Seguridad contractual

Un paradigma para hacer arreglos de seguridad entre organizaciones, basado en dos reclamos:

1. El objetivo principal de la seguridad entre organizaciones es proteger y hacer cumplir el cumplimiento de los contratos.

2. Cuando se alcanza este objetivo, se minimiza la dependencia de la reputación, la aplicación externa y otros factores para el cumplimiento seguro de los contratos de esa organización.

Distribución de claves contractuales

Un paradigma para la distribución de claves entre individuos y organizaciones. Uno en el que la distribución y la estructura de certificados refleja los acuerdos contractuales entre las partes.

Protocolo

Una secuencia de mensajes entre múltiples agentes.

Contrato inteligente (smart contract)

Un conjunto de promesas, incluyendo protocolos dentro de los cuales las partes cumplen con las otras promesas. Los protocolos se implementan normalmente con programas en una red informática o en otras formas de electrónica digital. Por lo que estos contratos son 'más inteligentes' que sus antepasados en papel. El uso de la inteligencia artificial no está implícito.

Alice y Bob

En nuestro ejemplo son los nombres de las partes de un smart contract.

Eve

Es nuestro espía, cuyo objetivo es encontrar información valiosa sobre un contrato y su ejecución sin ser parte del mismo.

Mallet

En nuestro ejemplo el atacante. Su objetivo puede ser robar algo de valor involucrado en el cumplimiento del smart contract o negárselo a las partes del contrato. Puede ser un agente económicamente racional en busca de un beneficio puramente personal. O un Bizantino, o en el peor de los casos, un atacante que causa el mayor daño posible a una de las partes, independientemente de la pérdida personal.

Mediador

Un tercero involucrado en tiempo real en los protocolos entre las partes de un smart contract. Uno al que se le confía parte del contenido y/o la ejecución de dicho contrato.

Árbitro

Un tercero al que se confía parte del contenido y parte del historial del cumplimiento de un contrato. Uno en el cual las partes contratantes confían para resolver las disputas que surjan de ese contrato de manera justa.

Desagregación

El principio de distribución de la confianza. La separación de las funciones de mediación y arbitraje divide las tareas. Busca distribuir el riesgo, minimizar la vulnerabilidad y reducir la capacidad de vinculación, pero a menudo a costa de una mayor complejidad.

Enemigo (también conocido como atacante)

Un agente cuyas preferencias podrían causar daño a otro agente. Un tercero que influye en el cumplimiento de un contrato en detrimento de una o de ambas partes.

Objetivo

Aquí se utiliza para referirse genéricamente a cualquier tipo de datos digitales. Datos que pueden ser una clave, una credencial, un contrato, un programa o una amplia variedad de otras cosas.

Credencial

Un reclamo hecho por un agente sobre otro. En este punto podemos encontrarnos con Credencial positiva y Credencial Negativa. La primera es una reclamación hecha sobre un agente, que el agente preferiría no revelar, tal como un título de una escuela prestigiosa. La segunda, es una reclamación hecha sobre la gente, que el agente preferiría revelar, como una mala calificación crediticia.

Protocolo criptográfico

Un protocolo que utiliza principios matemáticos y claves para lograr objetivos de contratos inteligentes.

Privity (vínculo privado de cumplimiento)

Es el principio de que solo las partes de un contrato, incluidos sus árbitros designados, deben conocer o controlar el contenido y la ejecución de ese contrato. La privacidad como objetivo de un contrato inteligente es una generalización del principio legal de 'privity'. Este principio formaliza la tradición de que 'no es asunto tuyo'.

Los ataques contra la privacidad son ejemplificados por Eve, el observador o 'espía'. Además de un observador pasivo del contenido o de la actuación, y el vándalo malicioso 'Mallet' que interfiere activamente con la actuación o robar valor. La privacidad y la confidencialidad o la protección del valor de la información sobre un contrato, sus partes y su desempeño por parte de Eve, se incluye por dentro de la privacidad. La aplicación del concepto Privity a menudo entra en conflicto con la observabilidad y verificabilidad.

Nota de la traducción: El 'Principle of Privity' es un concepto que en derecho hace referencia a la nula aplicación de deberes y derechos a las personas que no formen parte de un contrato. Por tanto, los términos de un contrato y la obligación de responsabilidad de los mismos aplican a las partes involucradas y solo ellas deben conocerlos.

Observabilidad

La capacidad de las partes de un contrato para observar el cumplimiento de ese contrato por la otra parte o para demostrar su cumplimiento a la otra parte. También la capacidad de diferenciar entre violaciones intencionadas del contrato y errores de buena fe. Es un objetivo importante del diseño de un smart contract que a menudo entra en conflicto con la privacidad.

Verificabilidad

La capacidad de una parte para probar a un árbitro que un contrato ha sido ejecutado o incumplido y para diferenciar entre violación intencional y errores de buena fe. Es un objetivo importante del diseño de contratos inteligentes que a menudo entra en conflicto con la privacidad.

Nombre respetable

Un 'nym' o nombre verdadero que tiene una buena reputación, generalmente porque lleva muchas credenciales positivas. Además tiene una buen calificación crediticia o es de alguna manera muy respetado. Las compañías se esfuerzan por llevar marcas de renombre, mientras que los profesionales como médicos y abogados se esfuerzan por tener muchas buenas recomendaciones personales de su nombre. La reputación puede ser difícil de transferir entre agentes, porque la reputación supone la persistencia del comportamiento, pero tal transferencia puede ocurrir a veces (por ejemplo, la venta de marcas entre compañías)

Nombre verdadero

Un identificador que enlaza muchos tipos diferentes de información sobre un agente, como un nombre de nacimiento completo o un número de seguro social. Como en la magia, conocer un nombre verdadero puede conferir un poder tremendo a los enemigos. También puede tener un valor económico importante entre los que cooperan pacíficamente, como en el uso de la comercialización directa. Para dirigir la información sobre el producto a los agentes que tienen más probabilidades de estar interesados en esos productos en particular.

Mix

Un protocolo criptográfico de mensajería en el que el análisis de quién habla con quién (análisis de tráfico) por parte de Eve se ve impedido por la encriptación del mensaje por parte del remitente. Con claves públicas de cada operación de mezcla de la cadena y de mensajes por parte de cada operador, el espionaje panóptico de Eve pierde el rastro de los mensajes. Solo 1 de cada 'N' de los operadores necesita que se le confíe la información de tráfico. Aunque a veces Eve puede recopilar estadísticas sobre un gran número de mensajes para adivinar finalmente quién está hablando con quién.

Las partes comunicantes también pueden ser mutuamente anónimas y con un cifrado normal no es necesario que confíen en ninguna otra parte en el contenido de los mensajes. El envío de mensajes confidenciales es necesario para que algunas de las características de privacidad de las credenciales Chaumian y los valores al portador se implementan con fuerza en una red real. Otro sistema de mensajería confidencial de la red 'Dining Cryptographers", también inventada por Chaum.

Nym

Un identificador que vincula solo una pequeña cantidad de información relacionada con una persona, por lo general la información que el titular del nick considera relevante para una organización o comunidad en particular. Ejemplos de nym incluyen apodos de tablones de anuncios electrónicos, nombres de bolígrafos, alias y nombres de marcas. Un nym puede ganar reputación dentro de su comunidad. Por ejemplo, un conglomerado puede vender una amplia variedad de marcas, cada una de las cuales goza de buena reputación en su propio nicho de mercado. Con las credenciales Chaumian, un nym puede aprovechar las credenciales positivas de los otros nym del titular, como se puede comprobar por la credencial 'es-una-persona'.

Espacio de nombres

Conjunto de identificadores cortos con una sintaxis simple como: números de teléfono, direcciones de internet legibles por ordenador, nombres de dominio de internet legibles por el ser humano, etc.

Credenciales Chaumianas

Un protocolo criptográfico para probar que uno posee afirmaciones hechas sobre sí mismo por otros nym, sin revelar vínculos entre esos nym.

Credencial 'es-una-persona'

En las credenciales Chaumianas, la credencial de nombre verdadero, se usa para probar la conexión de nym (de otra manera serían disociables) para prevenir la transferencia de nym entre agentes.

Llave

Un foco de oscuridad y contro; un número aleatorio extraído de un espacio de nombres tan grande que una conjetura afortunada es enormemente improbable. La mitad de la clave pública de un par de claves asimétricas también puede actuar como un nodo.

Biométrico

Patrón de información utilizado para identificar un cuerpo en particular, como una huella digital, autógrafo, escáner de retina, contraseñas, etc.

Autenticación

Prueba de que se está comunicando con un agente que posee una clave particular.

Criptografía de clave secreta (simétrica)

La criptografía simétrica, utiliza una clave compartida entre agentes para comunicarse con confidencialidad y autenticación.

Criptografía de clave pública (asimétrica)

Utiliza dos claves, la clave privada y la clave pública. La clave pública se utiliza para encriptar objetos y para verificar firmas digitales. La clave privada se utiliza para descifrar y firmar objetos, y normalmente se mantiene en secreto por uno más poseedores de claves. Permite la distribución de claves sin exponer la clave.

Compartición secreta

Método para dividir una clave (y por lo tanto, cualquier objeto cifrado con esa clave) en 'N' partes, de las cuales solo se necesitan 'M' para recrear la clave, pero menos de 'M' de las partes no proporcionan información sobre la clave. Una potente herramienta para distribuir el control sobre los objetos entre los agentes.

Firma digital

Protocolo criptográfico basado en criptografía de clave pública que prueba que un objeto está en contacto activo con la clave privada; correspondiente a la firma: el objeto está activamente "firmado" con esa clave. Probablemente se debería haber llamado "marca digital" o "sello digital", ya que su función se asemeja más a esos métodos que a un autógrafo.

Un poco de compromiso

Una variante de las firmas digitales, utilizada para confirmar un objeto, como una promesa o una predicción, sin revelar ese objeto hasta más tarde. Es imposible violar inobservablemente el protocolo o modificar el objeto después de que haya sido comisionado.

Firma ciega

Protocolos de firma digital y encriptación de clave secreta que juntos tienen la propiedad matemática de la conmutatividad, de manera que pueden ser despojados en orden inverso al de su aplicación. El efecto es que Bob "firma" un objeto, por lo que puede verificar de forma general, pero no puede ver su contenido específico. Normalmente, la clave de la firma define el significado del objeto firmado, en lugar del contenido del objeto firmado, para que Bot no termine firmando un cheque del banco. Utilizado en instrumentos digitales al portador, donde Bob es el agente de compensación y credenciales Chaumian, donde Bob es el emisor de credenciales.

Instrumentos portadores digitales

Objetos identificados por una clave única y emitidos, compensados y reembolsados por un agente de compensación. Cuando se transfiere un objeto, el transferido puede solicitar al agente de compensación que verifique que la clave nunca antes ha sido borrada. Y con ello, que se emita una nueva clave. El agente de compensación impide la compensación múltiple de objetos concretos. Pero se puede impedir que vincule objetos concretos con uno o ambos nodos de compensación que transfirieron ese objeto.

Estos instrumentos se presentan en una variedad "en línea", compensada durante cada transferencia y por lo tanto verificable y observable y una variedad "fuera de línea". Puede ser transferida sin ser compensada, pero solo es verificable cuando finalmente se ha compensado. Revelando cualquier nombre de compensación de cualquier titular intermedio que haya transferido el objeto varias veces (un incumplimiento). La privacidad del agente de compensación puede adoptar la forma de cesionario-desvinculación, transferencia-desvinculación o 'doble ciego' cuando tanto el transferente como el cesionario son desvinculables por el agente de compensación. El efectivo digital es una forma popular del instrumento portador digital.

Localidad

Inmediatez. Como la que proporciona la compensación en línea de los instrumentos digitales al portador. El trato con los agentes que uno conoce mejor. El trato en su área de especialidad.

Copia de seguridad caliente

Un servicio de copia de seguridad que se pone en línea en caso de fallo del servicio actual. Normalmente se activa con un interruptor de hombre muerto.

Prueba interactiva de conocimiento cero (Zero-Knowledge Interactive Proof – ZKIP)

Un protocolo criptográfico que puede ser utilizado para probar que un agente posee una clave (y por implicación más débil, que los agentes que normalmente funcionan de otra manera y que tienen un incentivo para responder adecuadamente al desafío, pero que no lo hacen, no poseen la clave). Esto sin revelar ninguna información sobre esa clave. Actualmente se utiliza para la autenticación y en armas inteligentes para la identificación de amigos o enemigos (IFF).

Propiedad inteligente

Software o dispositivos físicos con las características deseadas de propiedad incrustadas en ellos. Por ejemplo, dispositivos que pueden ser renderizados para los agentes que carecen de posesión de una clave. Como se demuestra mediante una prueba interactiva de conocimiento cero. Los métodos de implantación de la propiedad inteligente pueden incluir OND y dispositivos inmovilizadores o destructivos grabados. Estos pueden frustrar los intentos de puenteado de la propiedad.

Datos necesarios para la operación (OND)

Datos necesarios para el funcionamiento de la propiedad inteligente. Por ejemplo, una secuencia de cocción compleja y patentada necesaria para operar un motor computerizado, un archivo CAD necesario para fabricar una pieza especializada, etc. Para evitar el robo del servicio, ZKIP debe abrir un canal cifrado en el dispositivo. Para evitar que el OND se filtre a Eve, la detección de la manipulación combinada con un interruptor de hombre muerto se puede utilizar en el extremo del dispositivo del canal.

Smart Lien

Compartir el control de la propiedad inteligente entre las partes, generalmente dos partes llamadas el propietario y el acreedor prendario. Esta propiedad puede estar en posesión inmediata del propietario o del acreedor prendario. Las nociones corresponden de derecho consuetudinario de 'derecho de retención del artesano' y 'derecho de retención del posadero', respectivamente. Puede ser usado para asegurar líneas de crédito, pólizas de seguro y muchos otros tipos de contratos que involucran propiedades inteligentes.

Seguridad

Representa un activo básico, como una parte de la propiedad (acciones) o una deuda (bonos, efectivo).

Contrato contingente

Contiene términos que dependen de la elección de una de las partes o de un estado del mundo. Una opción es un ejemplo de un contrato contingente.

Derivado

Una opción de compra o venta, un activo futuro o sintético; dicho contrato se 'deriva' de un valor subyacente básico.

Activo sintético

Un derivado construido o 'sintetizado' mediante la combinación de valores y otros derivados. Los flujos de caja para sintéticos sofisticados pueden calcularse con gran precisión, mediante árboles de decisión de grano fino.

Flujo de caja

La secuencia esperada de pagos de acuerdo con los términos de un contrato. A partir del flujo de caja se pueden calcular los objetivos financieros básicos de un contrato, como el valor actual neto.

Autor

Autor