Uno de los ataques más comunes en el mundo de la informática son los ataques DoS, un tipo de ataque por el cual los ciberdelincuentes buscan evitar que los usuarios de un sistema informático en línea puedan acceder al mismo al saturarlo con peticiones ilegítimas de servicio.

Este es un tipo de ataque informático que tiene como finalidad inhabilitar un sistema informático durante un periodo de tiempo. Un sencillo ejemplo para entender este tipo de ataques sería el siguiente:

Imagina una discoteca con capacidad para 200 personas y cuya entrada es gratuita. Si un competidor quiere arruinarla, únicamente debe llevar a 200 amigos y, sin consumir nada, estar allí todo el rato que la discoteca esté abierta. De esta manera, el competidor ha hecho un ataque DoS en la vida real. En informática, esa discoteca puede ser una página web que soporte una determinada cantidad visitas concurrentes. Si un actor malicioso puede simular estas visitas y evitar que los usuarios legítimos usen la web, estará realizando con éxito este tipo de ataques.

Esta situación evita que los usuarios legítimos del sistema hagan uso del sistema y del servicio que presta. Este tipo de ataques pueden estar dirigidos a afectar la fuente que ofrece la información, la aplicación o el canal de transmisión del sistema. Algo que generalmente lograr al explotar vulnerabilidades o sobrecargar la capacidad de los servidores. El último caso es el más común de ellos, pues es sencillo, rápido y muy efectivo.

Tipos de Ataques DoS

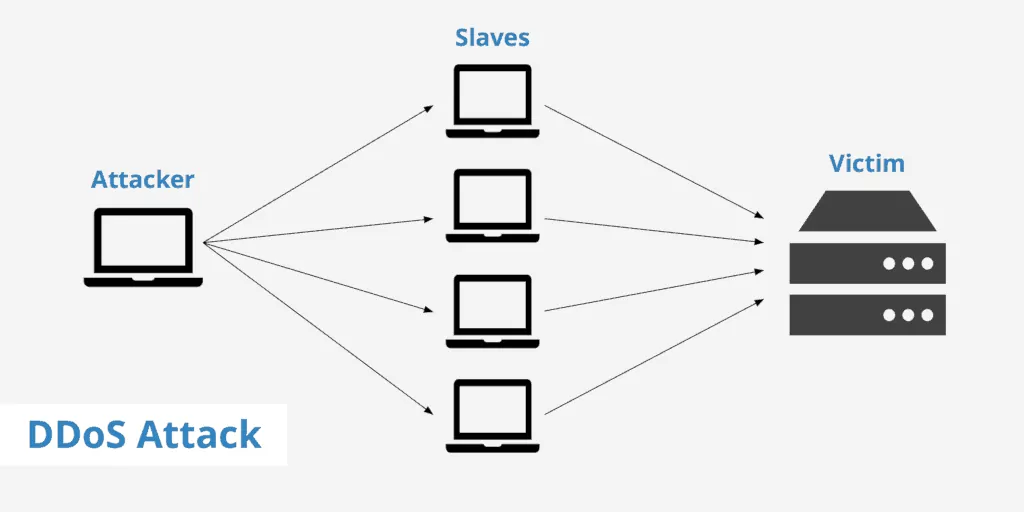

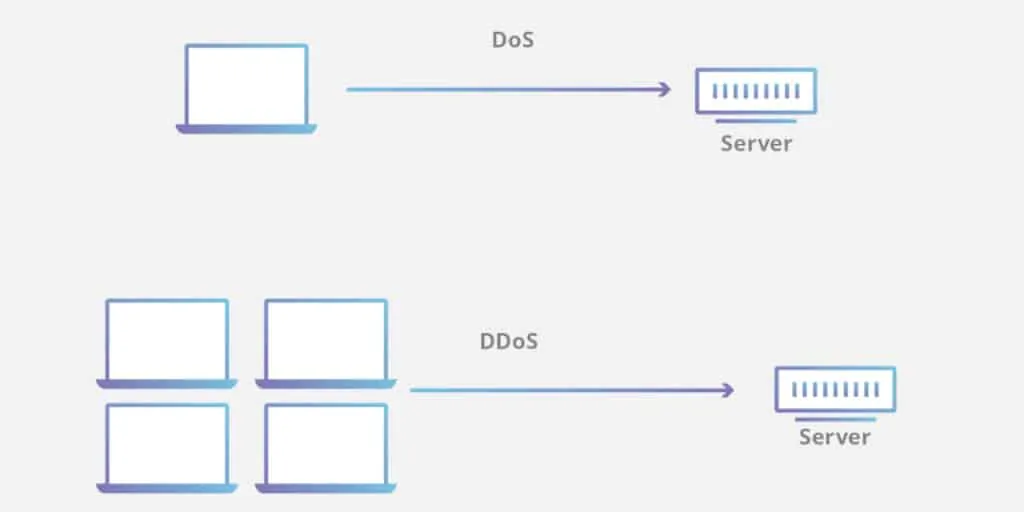

Existen dos técnicas de este tipo de ataques: la denegación de servicio o DoS (por sus siglas en inglés Denial of Service) y la denegación de servicio distribuido o DDoS (por sus siglas en inglés Distributed Denial of Service). La diferencia entre ambos es el número de ordenadores o IP’s que realizan el ataque.

En los ataques DoS, se genera una cantidad masiva de peticiones al servicio desde una misma máquina o dirección IP. Esto termina consumiendo los recursos que ofrece el servicio hasta sobrepasar su capacidad de respuesta y comienza a rechazar peticiones. Como consecuencia de ello, el servicio queda inutilizado hasta que se tomen medidas para corregir el problema.

En el caso de los ataques DDoS, se realizan peticiones o conexiones empleando un gran número de ordenadores o direcciones IP. Estas peticiones se realizan todas al mismo tiempo y hacia el mismo servicio objeto del ataque. Un ataque DDoS es más difícil de manejar. Esto es debido a que las peticiones provienen desde diferentes IP’s y el administrador no puede bloquearlas todas. Este esquema de ataque resulta muy efectivo contra sistemas resistentes ataques DoS.

Los ordenadores o dispositivos que realizan el ataque DDoS son reclutados mediante la infección de un malware. Por medio de este software malicioso las equipos infectados funcionan como una red de bots o zombies, capaces de ser controlados de forma remota por un ciberdelincuente. Debido al tamaño y funcionamiento de esta red, la misma tiene mayor capacidad para derribar servidores que un ataque realizado por sólo una máquina. De allí que sean ampliamente utilizados en la actualidad para realizar ataques a sistemas muy grandes.

Pero, ¿cómo funcionan estos ataques?

Este tipo de ataques se pueden dar de muchas formas. Pero todos tienen en mismo propósito: derribar un servicio prestado por una red o sistema computacional. Básicamente, los ataques consisten en:

- Consumir los recursos computacionales de la red para colapsar el servicio. Recursos como el ancho de banda, espacio de disco, o tiempo de procesador son sus principales focos de ataque.

- Alteración de información de configuración. Este tipo de ataques son más elaborados, muchos de ellos requieren de conocer vulnerabilidades del sistema o de los protocolos que hacen posible su funcionamiento (TCP/IP, UDP, o cualquier otro).

- Alteración de información de estado, tales como interrupción de sesiones TCP (TCP reset).

- Obstrucción de medios de comunicación entre usuarios de un servicio y la víctima, de manera que ya no puedan comunicarse adecuadamente.

- Explotación de vulnerabilidades del servicio o de partes del sistema para lograr que el mismo deje de funcionar.

Ataques DoS y blockchain ¿Estamos protegidos?

Una de las principales fortalezas de la tecnología blockchain es precisamente su resistencia a los ataques DoS y DDoS. Y es que la naturaleza descentralizada de la blockchain, la cual mejora su resistencia a estos ataques.

Esto gracias a que una plataforma descentralizada permite a los usuarios de la red, cantidades sustancialmente mayores de procesamiento de datos. Una situación que reduce en gran medida el riesgo de éxito de DoS y DDoS. Es gracias a este diseño, y al costo inherente de enviar transacciones a la red de las distintas blockchains, que estos ataques son poco efectivos y altamente costosos. Otra forma de llevar a cabo ataques DoS es por medio del uso de los Ataques Sybil, los Eclipse Attack o usando un Ataque Erebus. Este ultimo es el más peligroso de todos, pues su alcance es global, se necesita de pocos recursos y es indetectable hasta que se cae toda la red.

Sin embargo, pese a esta particularidad siempre hay casos en lo que las redes blockchain pueden ser víctimas de ataques DoS o DDoS. En Bitcoin por ejemplo, la versión 0.14 de Bitcoin Core, tenía una vulnerabilidad del software que permitía la realización de este tipo de ataques. La misma fue descubierta en 2017, y fue explicada por Andreas Antonopoulos en tweet en su cuenta oficial. Gracias a la naturaleza open-source y el trabajo de cientos de desarrolladores y colaboradores el bug fue reparado rápidamente.

Esta última situación explica lo importante que es el desarrollo de software abierto y auditable. Además, es una clara indicación de lo importante que es la seguridad informática y la actualización de sistemas. Todo ello con el fin de evitar situaciones que puedan resultar catastróficas para quienes usan servicios informáticos.

¿Cuál sería el impacto real de un ataque DoS o DDoS sobre cualquier blockchain?

Si bien las redes blockchain son resistentes a estos ataques debido a su forma descentralizada, nos queda por saber: ¿Qué pasaría de realizarse con efectividad un ataque de este tipo? Para dar un ejemplo de esto tomemos a la red Ethereum:

El supuesto de un ataque de denegación de servicio efectivo sobre Ethereum afectaría a millones de usuarios de la red. Usuarios no solo de la red principal, sino también al resto de tokens que funcionan «sobre ella». DApps, exchanges descentralizados, infraestructuras de computación distribuidas, todo aquello dependiente de Ethereum, quedaría fuera de línea.

Esto tendría impacto negativo directo en la capacidad de Ethereum y muchos usuarios se cuestionarían la idealidad de la red para sus proyectos. En el peor de los casos, esa situación repercutirá en el precio del ETH y supondría una fuerte caída en su capitalización. Una situación económicamente negativa para la red. También podría tener un fuerte impacto en la consecución del desarrollo del software Ethereum. La generación de nuevos hard forks y desarrollos derivados para «mejorar» Ethereum sería algo de esperar.

Ciertamente el panorama anterior es bastante desalentador y, aunque difícil, es plausible dentro de los efectos que podrían esperarse de un ataque de este tipo. Este ejemplo sirve para ponernos en situación de la importancia de la seguridad. Pese a que la blockchain es una tecnología muy segura, hay muchos factores explotables. Reducirlos a su mínimo es una tarea primordial en pro no solo de los servicios prestados, sino en la seguridad y la continuidad de la prestación de servicios a los usuarios.

Sin embargo también es importante recalcar que Bitcoin es software libre y goza de una altísima transparencia. Gracias a esto tenemos a disposición recursos como esta web en la que podemos revisar las vulnerabilidades descubiertas y solucionadas en Bitcoin.

Pulsa aquí para abrir de forma GRATUITA y segura tu cuenta de usuario en español y recibe un regalo de 15€.

Autor

Autor