Las CryptoWars o Guerras Criptos hacen mención a una serie de eventos que llevaron a cabo distintos gobiernos pero en especial el gobierno de Estados Unidos por controlar la tecnología criptográfica y en general violentar nuestro derecho a la privacidad.

La guerra siempre ha sido la incubadora de muchos adelantos tecnológicos en todo el mundo, y la criptografía no ha sido la excepción. Desde los inicios de la historia del hombre esto ha sido una verdad ineludible.

Tomemos en cuenta por ejemplo, el sistema de cifrado César. Creado a mediados del siglo I a.C, este sistema fue usado con un corte claramente militar. Julio César lo usaba para mandar comunicados a sus generales. La intención es clara, solo sus generales podían leer el mensaje. Solo ellos sabían la forma en cómo descifrarlo, y eso le daba una ventaja enorme para enviar mensajes de forma segura en el campo de batalla.

Esta situación se siguió repitiendo hasta nuestros días. La Alemania Nazi en la Segunda Guerra Mundial, creó la máquina Enigma. Un poderoso sistema de criptografía que dio más de un dolor de cabeza a los Aliados. Pero los avances del criptoanálisis dieron sus frutos y pudieron romper el cifrado. La ventaja para los Aliados fue clara. Los nazis enviaban mensajes seguros de su sistema, pero la realidad es que los Aliados los interceptaban y descifraban.

Al término de la Segunda Guerra, la llegada de la era informática, cambió todo. Los sistemas de cifrado se hicieron complejos, los computadores permitirían analizar y romper sistemas de cifrado más rápido que nunca. Todo esto, en medio de la Guerra Fría y el temor constante al terrorismo. Esto llevó incluso a clasificar a sus ciudadanos como «un peligro de seguridad nacional».

Este fue el inicio de las Crypto Wars. Una guerra silenciosa, donde las armas son códigos y computadoras. Una en la que los soldados, son personas que luchan por la privacidad y la libertad, y donde el enemigo, es aquel que quiere controlarlo todo.

¿Qué son las Crypto Wars?

La definición más rápida y sencilla de las Crypto Wars es la siguiente:

Crypto Wars es un nombre no oficial para los intentos de los gobiernos de los Estados Unidos y gobiernos aliados de limitar el acceso del público y las naciones extranjeras a la criptografía fuerte como para resistir el descifrado por parte de las agencias de inteligencia nacionales.

La intención detrás de estas acciones es clara: ninguna persona o nación puede contar con sistemas de cifrado que las agencias de inteligencia nacionales no pudieran romper. De esta forma, nadie podría salir indemne del espionaje de agencias como la NSA, la CIA o el FBI. Esta situación surge de una dura época a nivel mundial, la Guerra Fría.

Por un lado el bloque Occidental quería proteger sus comunicaciones y evitar que sistemas de cifrado fuerte llegarán al bloque Oriental. Por el otro, querían hacer lo mismo. Ambas facciones a la vez querían espiarse una a la otra, buscando la manera de romper sus sistemas. Una situación que derivó en curiosas medidas.

Crypto Wars – La Guerra Fría

La Guerra Fría llevó a los Estados Unidos y sus aliados, a la creación de estrictas normas para el control de exportaciones. Estas estaban diseñadas para evitar que una amplia gama de tecnología occidental cayera en manos del bloque Oriental. Para la exportación de esta tecnología «crítica», se necesitaba una licencia. Entre las tecnologías protegidas por este medio se encontraba; los sistema de cifrado. Incluso cuando estos tenían un doble uso (militar y comercial).

Esta situación se vio impulsada por qué el sector de criptografía era casi completamente militar luego de la Segunda Guerra Mundial. Por esa razón, la tecnología de cifrado se incluyó como un elemento de la Categoría XIII en la Lista de Municiones de los Estados Unidos. El control multinacional de la exportación de criptografía en el lado occidental de la división de la Guerra Fría se realizó a través de los mecanismos de CoCom.

Sin embargo, en la década de 1960, las organizaciones financieras empezaron a exigir un cifrado comercial sólido en el campo en rápido crecimiento de las transferencias de dinero por cable. La introducción por el Gobierno de los Estados Unidos del estándar DES en 1975, significó que los usos comerciales del cifrado de alta calidad se volverían comunes. Fue entonces cuando comenzaron a surgir graves problemas de control de las exportaciones. En general, estos se trataron a través de procedimientos de solicitud de licencias de exportación caso por caso presentados por fabricantes de computadoras, como IBM, y por sus grandes clientes corporativos.

La llegada de la era del PC y el Internet

La llegada de la era del PC y el Internet marcó un hito enorme en la creación de nuevos sistemas de cifrado. Comenzó con los esfuerzo de David Chaum y la creación de su sistema de firma ciega. Este adelanto permitía firmar mensajes de manera criptográfica sin tener que revelar información. Uno de los inicios de lo que posteriormente se convertiría en la base para los Protocolo de Conocimiento Cero (ZKP). Luego con los inicios del movimiento cypherpunk nació una fuerte necesidad por sistemas criptográficos seguros.

Esto en aras de mantener la privacidad en línea y evitar el espionaje a los ciudadanos por parte de las agencias gubernamentales. En este punto Timothy C May, marcó el camino a seguir. Con el lanzamiento de su «Manifiesto Criptoanarquista» en el año de 1988, May llamo al mundo a defenderse de una clara violación a la privacidad. Una práctica que desde su punto de vista se haría más y más común con la llegada de las redes de computadoras, que hoy conocemos como Internet.

El nacimiento del movimiento cypherpunk reunió a personalidades como Eric Hughes y Adam Back. Ambos responsables de crear la lista de correo Cypherpunks. Este fue un importante punto de encuentro para dar a conocer proyectos en pro de la seguridad y la privacidad.

En este punto comienza el que quizás fue el periodo más duro de las Crypto Wars.

La llegada de PGP y su impacto en las Crypto Wars

La llegada del software PGP en 1991, marcó el principio del recrudecimiento de las Crypto Wars. Este software creado por Phil Zimmerman, tenía como objetivo permitir la compartición de mensajes de forma privada y segura. Sin embargo, el gobierno de los Estados Unidos lo consideró «una munición». De esta forma, el software PGP estaba sujeto a licencias de exportación.

Esta actuación del gobierno estadounidense tenía como fin evitar sistemas de criptografía fuertes cayeran en manos de civiles y gobiernos extranjeros. En ese momento, el gobierno estadounidense, también estaba presionando plantar debilidades en distintos sistemas criptográficos de hardware y software. Todo con el fin de permitir que sus agencias pudieran romper el cifrado y facilitar así sus actividades de espionaje. Esto fue considerado con razón como una grave violación de la privacidad, los derechos y un enorme agujero de seguridad por parte de los cypherpunks.

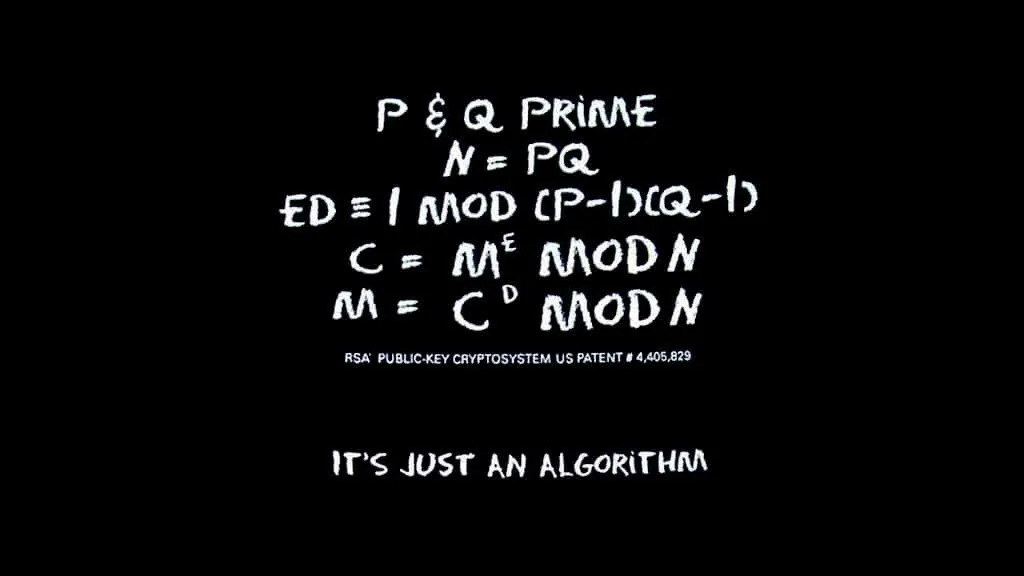

Dado que el cifrado de la clave pública se consideraba una munición, se crearon camisetas como esta como una forma de desobediencia civil. En la camiseta, estaba escrita la implementación en Perl de cinco líneas, del algoritmo RSA creada por Adam Back.

La expansión y el recrudecimiento

La lucha por la privacidad entre los usuarios y los gobiernos se hizo más fuerte. En este punto, el gobierno estadounidense y sus aliados hacían más fuerza para controlar los sistemas de cifrado. Fue en este punto, donde se dieron esfuerzos como el del chip Clipper. Este chip que servía para «enviar de forma segura voz y datos», contiene un backdoor creado por la NSA. De esta manera, la NSA podía literalmente espiar cualquier dispositivo telefónico que usará un chip Clipper.

A este esfuerzo también se unía el de hacer más débil el cifrado A/51 usado en las redes telefónicas GSM. El objetivo muy simple, facilitar el espionaje puesto que el funcionamiento original del sistema no era de momento vulnerable. Esta situación de dio a conocer en 1994, casi 10 años después de empezar a discutirse el estándar.

La llegada del nuevo milenio y de Edward Snowden

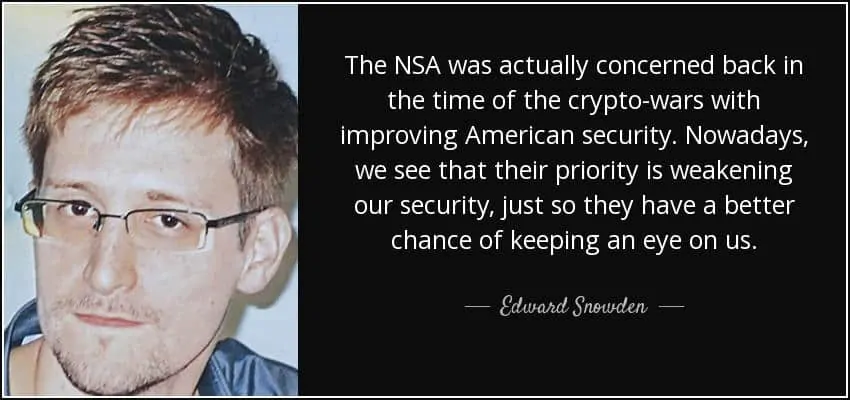

Con la llegada del nuevo milenio los esfuerzos gubernamentales por controlar todo espacio criptográfico continuaron. Uno de los proyectos más conocidos en este punto fue el programa Bullrun de la NSA. En documentos desclasificados por Wikileaks de Edward Snowden, hablan sobre este programa y sus objetivos:

Introducir vulnerabilidades en los sistemas de encriptación comerciales, sistemas de TI, redes y dispositivos de comunicaciones de punto final utilizados por los objetivos.

Con esta visión Bullrun empleaba toda una serie de artimañas para garantizar su objetivo. Desde la intervención en el diseño de sistemas criptográficos, hasta la creación de sistemas informáticos capaces de analizar y vulnerar los sistemas de cifrado. Los resultados fueron sorprendentes. Uno de sus principales logros fue Dual_EC_DRBG, un generador de números aleatorios para sistemas de curva elíptica. Con el, la NSA podía vulnerar todos los algoritmos de curva elíptica. Todo ello debido a que el generador de números aleatorios es débil. Un ejemplo de la capacidad de esta vulnerabilidad, se pudo ver cuando hackearon el acceso al firmware de la PlayStation 3. Todo ello debido a que Sony utilizó este «estándar» en su hardware.

El caso de Dual_EC_DRBG, se extendió tanto que incluso llegó a manos de RSA, una empresa pionera en ciberseguridad. La empresa se vio envuelta en un gran escándalo. RSA recibió 10 millones de dólares, a cambio de usar Dual_EC_DRBG en sus productos. Esto contraviniendo lo que precisamente dicha empresa debe otorgar: seguridad.

Otro logro importante del programa fue la reducción en los niveles de seguridad de los protocolos SSL/TLS utilizados en Internet. Por ejemplo, la curva elíptica estándar usada por las empresas certificadoras (secp256r1), puede estar comprometida por el programa Bullrun.

Nuevos ataques y respuestas

En este punto no queda duda que el poder de los gobiernos de atentar contra la seguridad y privacidad de todos es inmenso. Sin embargo, igual de poderosas son las respuestas que se dan a estos casos. Ejemplo de esta situación es el programa de la NSA, TEMPEST. Este era un programa de vieja data que empezó en 1950. Tenía dos fines: proteger equipos militares y crear métodos de robo de información para quienes no tenían dichas protecciones. En 2001, un trabajo de Wall Street Journal habló sobre TEMPEST y sus alcances. Sin embargo, el artículo fue tomado como fantasioso. Pero en 2002, toda la verdad salió a la luz, gracias a que varios documentos fueron desclasificados. La respuesta de la comunidad ante esto fue crear contramedidas que ayudarán a mitigar la situación, como las SoftTEMPEST.

A los muchos ataques que se han realizado en contra de la seguridad y privacidad, la comunidad criptográfica anarquista ha dado respuesta. La tecnología blockchain, los avanzados protocolos de conocimiento cero y nuevos sistemas criptográficos desarrollados son una muestra de esto. Y esa es una situación que no cambiará, mientras las libertades civiles, la seguridad y privacidad estén en peligro.

Implicaciones y consecuencias de las Crypto Wars

Las implicaciones y consecuencias de las Crypto Wars son variadas y controvertidas. Sin embargo, entre ellas se pueden mencionar las siguientes:

- Se comprendió la necesidad de contar con sistemas criptográficos de buen nivel para salvaguardar los datos y la privacidad. Ya no era un problema militar y de gobierno, era un problema genera que afectaba a todos.

- Llevó a la creación de una gran diversidad de tecnologías y técnicas criptográficas con el fin de mejorar la seguridad. Sistemas de firmas ciegas, protocolos de conocimiento cero, criptografía asimétrica, todos fueron creados en medio y como respuesta a las Crypto Wars.

- Hizo público que los gobiernos, sus instituciones y empresas manipulan a su antojo sistemas criptográficos de nivel público. La «seguridad» no era más que una falacia, una que les permitía a ellos todo el control.

- Llevó a la organización de comunidades para hacer frente a las actividades (la mayoría ilegales) de los gobiernos en contra de la privacidad. El nacimiento de los Cypherpunks o de la EFF se dio en estos años. Organizaciones que aún luchan por preservar los derechos a la privacidad y seguridad de nuestros datos.

- Se comprendió que el Internet es una buena herramienta para estrechar lazos a nivel mundial. Pero también, era una herramienta perfecta para espiar y realizar el sueño del Big Brother orwelliano.

¿Cuánto sabes, criptonauta?

¿Las CryptoWars y el movimiento civil para luchar en ellas fue vital para la construcción de sistemas de cifrado de us público e incluso vital para el nacimiento de las criptomonedas?¡CIERTO!

El movimiento civil que nació para oponerse a los intentos de control por parte de los gobiernos con la CryptoWars marco el inicio de una lucha por la privacidad de nuestros datos y de nuestra vida digital. El nacimiento de software de cifrado, la masificación en su uso o el nacimiento de instituciones como la EFF son parte de esos logros. Incluso su impacto es tal que mucho del camino recorrido hacia el desarrollo de las criptomonedas es gracias a este movimiento y las victorias conseguidas.

Curiosidades de las Crypto Wars

Snefru

Este es un proyecto de Daniel Bernstein. Está inspirado en un trabajo producido por Ralph Merkle para Xerox PARC en 1989. Snefru es una función hash escrita en 1990, cuando Bernstein era aún un estudiante en la Universidad de Nueva York. Con Snefru, Bernstein, jugó con las leyes de exportación. Sabía que los sistemas de cifrado estaban sujetos a restricciones, mientras las funciones hash no. Así que Bernstein escribió un programa que transforma la función hash de Snefru en un potente sistema criptográfico. Este otro programa se llama Snuffle. Para que funcionara, se necesitaban ambas parte, de lo contrario no servía para nada.

Más tarde, Bernstein explicó que: «Convierte cualquier función hash buena, en una buena función de cifrado».

Canadá un paraíso para los criptógrafos

Pese a las fuertes medidas estadounidenses y de muchos de sus aliados, Canadá tuvo una aproximación distinta. Sus leyes de exportación de criptografía eran mucho más flexibles. Esto sirvió para que muchos proyectos interesados en la misma se trasladarán a dicho país. Este es el caso de OpenBSD, un sistema operativo basado en UNIX y enfocado a la seguridad.

OpenBSD por defecto incluye muchos sistemas criptográficos que en su momento eran clasificados como grado militar. De hecho, el proyecto aún mantiene ese perfil siendo uno de los sistemas más seguros del mundo. Gracias a la flexibilidad de las leyes canadienses, OpenBSD podía ser exportado a cualquier parte del mundo. Esto entra en contraste con la contraparte estadounidense, donde no podía realizarse dicha acción.

Autor

Autor