Las siglas SHA-256 hacen mención a la función hash que ha sido elegida para el funcionamiento de muchas criptomonedas, pues ofrece un alto nivel de seguridad, lo que la hace perfecta para la tarea de proteger y codificar de forma segura la información de las mismas.

Imagina un sistema capaz de transformar cualquier tipo de información en una huella única e irreversible, como una especie de ADN digital que garantiza la autenticidad y seguridad de tus datos.

Ese sistema existe, y se llama SHA-256, un algoritmo hash crucial en la revolución tecnológica que ha permitido el auge de las criptomonedas y la protección avanzada de la información en el mundo digital. Más allá de Bitcoin, SHA-256 es una pieza fundamental en la infraestructura de seguridad que respalda desde certificados web hasta el control de versiones en proyectos de software. Descubrir cómo funciona este algoritmo no solo abre la puerta al entendimiento de la tecnología blockchain, sino también a la confianza que influyen en nuestra vida digital cotidiana.

¿Qué es SHA‑256?

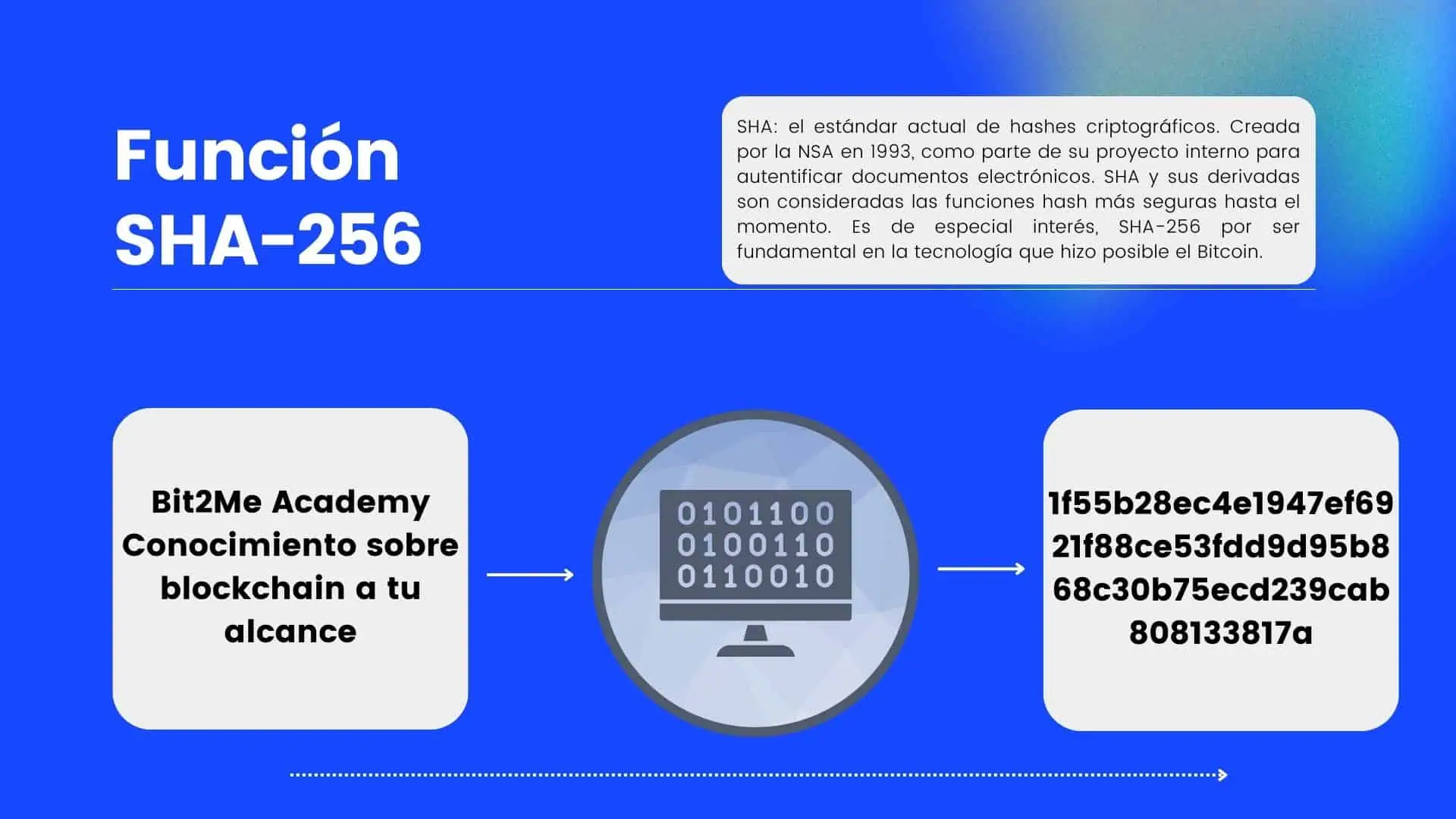

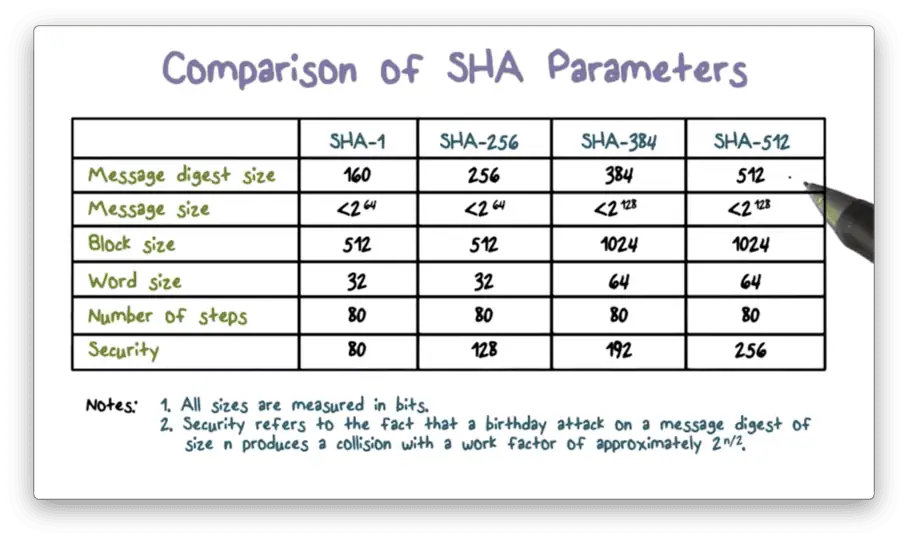

SHA-256 significa Secure Hash Algorithm 256-bit (Algoritmo de Hash Seguro de 256 bits) y forma parte de la familia SHA-2, desarrollada por la Agencia de Seguridad Nacional de Estados Unidos (NSA) junto con el Instituto Nacional de Estándares y Tecnología (NIST) para crear funciones hash seguras y confiables. Un algoritmo hash toma una entrada —puede ser un texto, un archivo, o cualquier dato digital— y lo transforma en una cadena de caracteres única y fija, que actúa como una huella digital del contenido original.

Esta función es unidireccional: genera una salida determinista (siempre igual para la misma entrada) pero es prácticamente imposible reconstruir la entrada solo conociendo el hash generado. Además, SHA-256 está diseñado para minimizar la probabilidad de que dos entradas diferentes produzcan el mismo hash, fenómeno conocido como colisión, lo que lo hace altamente seguro para aplicaciones críticas.

SHA-256 produce siempre una cadena hexadecimal de 64 caracteres (256 bits), sin importar el tamaño o complejidad del contenido original, lo que brinda una gran ventaja para estandarizar procesos de verificación y seguridad.

Empieza en Bit2Me y salta al mundo de las criptomonedas con ventaja. Regístrate fácilmente y consigue 15€ GRATIS en tu primera compra con este enlace. ¡No esperes más para unirte a la revolución cripto! Registrarme

¿Qué es un algoritmo SHA?

Un algoritmo SHA es una función hash criptográfica que forma parte de una familia reconocida por su capacidad para proteger la integridad de la información digital. Desde su primera versión llamada SHA-0 lanzada en 1993, hasta las más avanzadas variantes SHA-2 y SHA-3, estos algoritmos han evolucionado para responder a las crecientes necesidades de seguridad en un mundo cada vez más digitalizado.

Estos algoritmos permiten transformar cualquier dato en un valor único y fijo, asegurando que incluso el cambio mínimo en el contenido original se refleje en un hash completamente diferente. Esto es crucial para detectar manipulaciones o falsificaciones.

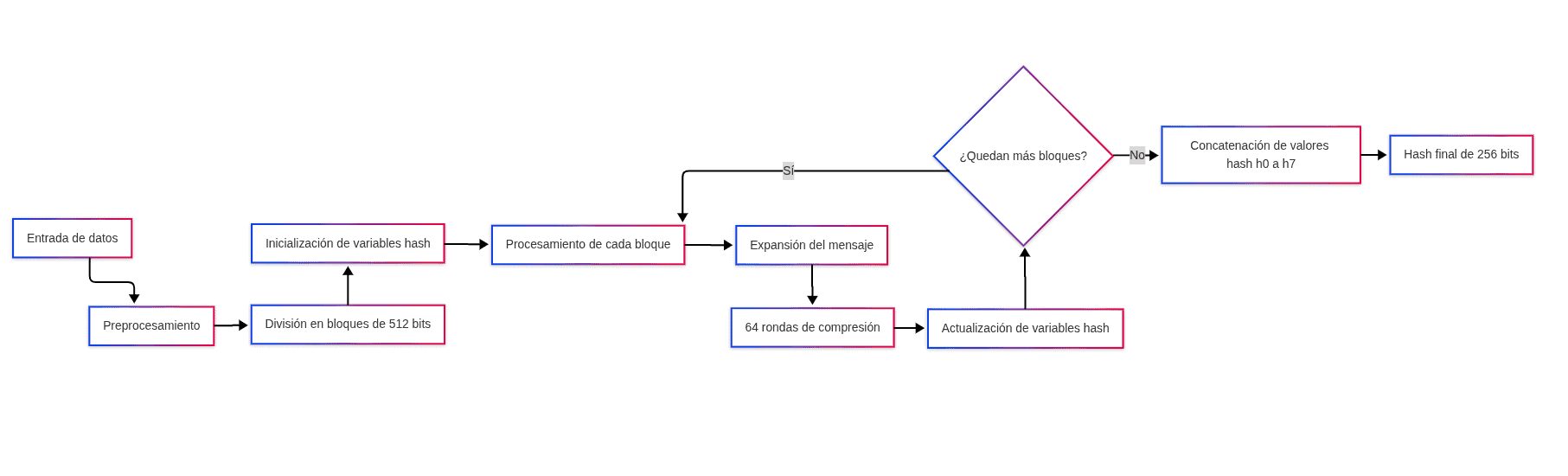

¿Cómo funciona el SHA-256?

El objetivo del hash SHA-256 (y de toda función hash) es la de generar un resumen. Para entender de forma simple y más detallada todo esto, no te pierdas el capítulo dedicado a explicar las funciones hash.

En Bitcoin, el SHA-256 se utiliza para el proceso de minería (creación de bitcoins), pero también en el proceso de generar direcciones bitcoin. Esto es así por el gran nivel de seguridad que ofrece.

Dentro de la red blockchain, todos los nodos tendrían una copia del hash de 64 caracteres que representa la información que representa, por ejemplo, a todo un bloque. Una vez esa información está validada por la red (o lo que es lo mismo, ya ha quedado registrada en la cadena) cualquier manipulación de esa información intentando modificar algún carácter del hash validado, sería detectada de forma inmediata y se descartaría.

Para aumentar la información técnica sobre esta función hash criptográfica, te recomendamos descargar y leer el paper en español «Criptografía: Función SHA-256» de Javier Domínguez Gómez, ingeniero de software español y hacktivista en Free Software Foundation y Electronic Frontier Foundation.

Si quieres hacer pruebas puedes acceder a esta página de generación de contraseñas basadas en SHA-256, haciendo clic aquí.

Características del algoritmo SHA-256

Una de las propiedades distintivas de SHA-256 es su resistencia a colisiones. Esto significa que resulta prácticamente imposible que dos datos diferentes generen el mismo hash, asegurando así la integridad y seguridad en aplicaciones críticas. Además, el algoritmo es eficiente, equilibrando la seguridad y el costo computacional, por lo que puede ser implementado en sistemas con distintos niveles de recursos sin perder rendimiento.

Otra característica fundamental es la longitud fija del hash, siempre de 256 bits, lo cual facilita su uso sistemático en bases de datos, blockchain, certificados digitales y otras aplicaciones. La naturaleza unidireccional garantiza que no es factible revertir el proceso para recuperar el contenido original, exceptuando ataques de fuerza bruta extremadamente costosos en tiempo y recursos.

Aplicaciones de SHA‑256 más allá de Bitcoin

Aunque Bitcoin popularizó el uso de SHA-256 como parte de su mecanismo de minería y generación de direcciones, este algoritmo tiene un abanico de usos en diversas áreas que tocan nuestra vida digital diariamente.

Uno de los campos donde SHA-256 es fundamental es la verificación de integridad de archivos descargados. Por ejemplo, cuando descargas un programa o documento importante, los desarrolladores suelen proporcionar el hash SHA-256 para que puedas comprobar que el archivo no ha sido alterado o corrompido durante la transferencia.

En el mundo de la seguridad web, SHA-256 juega un papel esencial en los certificados digitales SSL/TLS usados para proteger las comunicaciones entre navegadores y servidores, garantizando que la información transmitida esté cifrada y no haya sido manipulada por terceros.

Los sistemas de control de versiones como Git utilizan SHA-256 para identificar de forma única cada cambio o «commit» realizado en un proyecto de software, facilitando la trazabilidad y colaboración segura entre múltiples desarrolladores.

Además, firmas digitales en documentos legales y contratos electrónicos se apoyan en SHA-256 para asegurar la autenticidad e integridad de la información firmada, incrementando la confianza en procesos judiciales y administrativos digitales.

Para el almacenamiento seguro de contraseñas, aunque SHA-256 no es suficiente por sí solo, se usa en combinación con técnicas como “salting” (adición de datos aleatorios) para fortalecer la protección y dificultar los ataques de diccionario o fuerza bruta.

¿Dónde se usa SHA‑256 en la vida real?

SHA-256 ha trascendido la esfera de las criptomonedas para convertirse en un estándar en múltiples tecnologías de seguridad. Desde asegurar que los archivos que descargas no han sido adulterados, hasta proteger la confidencialidad de tus datos al navegar por internet gracias a los certificados SSL que usan este algoritmo.

Empresas tecnológicas, gobiernos y desarrolladores de software confían en SHA-256 para sustentar la confianza digital. Puedes encontrarlo en sistemas bancarios, plataformas de voto electrónico, aplicaciones de mensajería segura, y en la autenticación de identidades digitales. Esta omnipresencia garantiza que la seguridad informática en numerosos ámbitos dependa de la robustez y fiabilidad demostrada de SHA-256.

Conclusión

SHA-256 es mucho más que un algoritmo para minar bitcoins; es una piedra angular de la seguridad digital moderna. La capacidad para generar hashes únicos, inmutables y eficientes permite construir sistemas confiables que resguardan la integridad de la información en ámbitos tan variados como transacciones financieras, comunicación segura, desarrollo colaborativo y almacenamiento de datos sensibles. Entender SHA-256 abre la puerta a comprender la base criptográfica que sostiene la confianza en la infraestructura digital global y es una habilidad valiosa para todo aquel que quiera navegar con seguridad en el ecosistema tecnológico actual.

Pulsa aquí para abrir de forma GRATUITA y segura tu cuenta de usuario en español y recibe un regalo de 15€.

Autor

Autor